NXDOMAIN مخفف عبارت Non-Existent Domain و به معنای “دامنه ناموجود” است. پیام فوق زمانی که دامنه درخواست شده به یک آدرس IP قابل ترجمه نباشد، دریافت می گردد. در واقع این خطا حاکی از عدم وجود دامنه ای است که کاربر به دنبال آن می باشد. خطاهای NXDOMAIN به عنوان اختلالاتی در سیستم DNS محسوب می شوند که عواقب نامطلوبی را برای کاربران و مدیران وب سایت ها به همراه دارند.

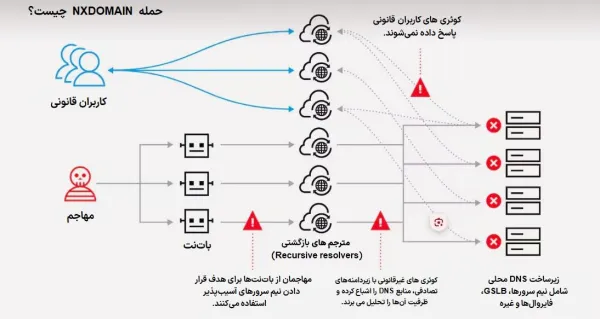

DNS NXDOMAIN flood که با نام های دیگری مانند “حمله DDoS زیر دامنه های شبه تصادفی” (PRSD)، “تکمیل ظرفیت منابع دی ان اس” (DNS resource exhaustion attack) یا DNS water torture نیز شناخته می شود، نوعی حمله انکار سرویس (Denial-of-Service) است که خدمات سیستم نام دامنه (DNS) را هدف قرار می دهد. حمله دیداس NXDOMAIN در لایه هفتم مدل OSI (لایه اپلیکیشن) انجام می شود.

DNS نقشی اساسی در اینترنت ایفا نموده و مانند یک “GPS” عمل می کند. این سیستم، نام دامنه قابل فهم برای انسان (مانند www.example.com) را به آدرس های IP قابل خواندن توسط ماشین ها ترجمه می نماید. بدین ترتیب، کاربران می توانند بدون به خاطر سپردن رشته های طولانی اعداد، وب سایت ها را جستجو کنند.

دیداس NXDOMAIN با هدف از دسترس خارج کردن زیرساخت DNS طراحی شده است و در نهایت باعث کند شدن یا توقف سرویس های DNS می شود.

مهاجمان در حمله فوق، سرورهای DNS را با درخواست برای دامنه ها یا زیر دامنه های ناموجود، بمباران می کنند. بنابراین سرورها خطای NXDOMAIN تولید می نمایند که نشان می دهد دامنه یا زیردامنه موردنظر وجود خارجی ندارد.

تصویر(۱)

DNS و حملات DDoS

خدمات DNS نقشی محوری در عملکرد روزمره اینترنت ایفا می نماید. هنگامی که کاربر یک نام دامنه کاملا مشخص (مانند آدرس وب سایت) را وارد مرورگر می کند، دستگاه کاربر درخواستی به سرورهای معتبر DNS ارسال کرده تا آدرس IP متناظر با آن دامنه را دریافت نماید.

در ابتدای امر، این درخواست DNS به سرورهای بازگشتی (recursive) نزدیک کاربر ارسال می شود که معمولا آدرس های پرکاربرد را در حافظه کش خود ذخیره می نمایند. چنانچه سرور بازگشتی آدرس موردنظر را نیابد، ضمن ارجاع به سرورهای دیگر، نهایتا درخواست برای authoritative nameserver (نیم سرور معتبر) که رکورد رسمی DNS آن دامنه را نگهداری می کند، ارسال می شود.

پاسخ های سریع DNS برای بارگذاری فوری صفحات و تجربه مثبت کاربران در فضای آنلاین ضروری هستند. عدم اعمال تمهیدات امنیتی در طراحی اولیه DNS، آن را با طیف وسیعی از تهدیدات سایبری مواجه خواهد نمود. بروز اختلال باعث نقص در خدمات یا برنامه های اینترنتی شده و دسترسی کاربران به اطلاعات و منابع آنلاین محدود می گردد.

DDoS نوعی تهدید سایبری است که با هدف مختل نمودن عملکرد عادی سامانه های رایانه ای از جمله سرورها، سرویس ها و شبکه ها، صورت می پذیرد. در این گونه حملات، مهاجمان توسط شبکه ای گسترده از دستگاه های آلوده به بدافزار (بات نت)، حجم عظیم ترافیک کاذب را سمت هدف ارسال می کنند.

حملات DDoS توسط ارسال حجم عظیمی از ترافیک کاذب سمت سرورها و سرویس هایی نظیر سیستم DNS، باعث کاهش کارایی یا قطع شدن کامل این سیستم ها شده در نتیجه دسترسی قانونی کاربران به خدمات را با اختلال مواجه می سازند.

حملات DDoS که به طور خاص خدمات DNS را هدف قرار می دهند، معمولا با حجم داده ای کم (بر حسب بیت بر ثانیه) اما نرخ بالای بسته ها یا کوئری ها در ثانیه (packets or queries per second) صورت می گیرند. در این نوع حملات، سرورهای DNS با سیل عظیمی از درخواست های نامعتبر برای یافتن رکوردهای موجود مواجه می شوند که موجب خواهد شد سیستم تحت فشار قرار گیرد. در وضعیت فوق که به آن تکمیل ظرفیت منابع (Resource Exhaustion) نیز گفته می شود، اشباع منابعی مانند پردازنده (CPU)، حافظه و تخصیص منابع برای هارد دیسک یا پایگاه داده رخ می دهد.

تصویر(۲)

نحوه عملکرد حمله DDoS از نوع NXDOMAIN Water Torture

در حمله دیداس NXDOMAIN مهاجمان توسط دستگاه های آلوده (باتنت)، حجم عظیمی از کوئری های DNS را به سرور یا Resolver هدف ارسال می کنند. این query ها در پی یافتن آدرس IP دامنه یا زیردامنه های ناموجود هستند. هر یک از کوئری ها، منابع پردازشی سرور DNS را بسیار درگیر کرده و با توجه به عدم وجود دامنه موردنظر، خطای NXDOMAIN رخ می دهد.

تکرار مداوم فرایند ذکر شده باعث اشباع منابع سرور DNS شده و توانایی آن را در پاسخگویی به درخواست های قانونی کاربران کاهش می دهد. این امر نهایتا باعث اختلال در دسترسی کاربران به خدمات می گردد.

پیامدهای حمله دیداس NXDOMAIN

حملات دیداس NXDOMAIN تاثیر منفی بر کاربران و سازمان ها دارند که در لیست زیر به برخی از آنها اشاره می گردد:

- تجربه آنلاین ضعیف: حملات NXDOMAIN DDoS با کند کردن یا توقف کامل فرآیند DNS resolution، اینترنت را برای کاربران نهایی، کسبوکارها و مالکان وب سایت ها غیرقابل دسترس می نماید.

- کاهش اعتماد: حملات دیداس NXDOMAIN می توانند اعتماد کاربران به ارائه دهندگان خدمات DNS موردنظر را تضعیف نمایند.

- افزایش هزینه ها: بار کاری بیش از حد بر زیرساخت DNS می تواند باعث فرسودگی زودهنگام تجهیزات شده در نتیجه هزینه های نگهداری را به طور قابل توجهی افزایش دهد.

- اختلال گسترده در خدمات تجاری: حملات NXDOMAIN DDoS با مختل نمودن کامل فعالیت های اینترنتی، در طیف وسیعی از خدمات تجاری مشکل ایجاد می کنند. در بخش های حساس مانند بهداشت و درمان، این اختلالات می توانند بر تصمیم گیری های حیاتی که ممکن است عواقب جبران ناپذیری داشته باشند، تاثیر بگذارند.

- گمراه کردن از تهدیدات جدی تر: مهاجمان اغلب حمله DDoS را به عنوان ابزاری برای منحرف کردن توجه تیم های امنیتی از سایر حملات پیچیده تر و مخرب تر استفاده می کنند.

تصویر(۳)

تشخیص و جلوگیری از حملات دیداس NXDOMAIN

تشخیص حملات NXDOMAIN DDoS نیازمند فناوری امنیتی است که قادر به نظارت و مدیریت نرخ درخواست ها و پاسخ های DNS باشد. این فناوری باید الگوهای ترافیکی را برای شناسایی ناهنجاری ها که می توانند نشان دهنده یک حمله DDoS باشند، تجزیه و تحلیل نماید. هشدارهای فوری و ابزارهای امنیت سایبری می توانند به تیم های IT کمک کنند تا افزایش ناگهانی در تعداد پاسخ های NXDOMAIN یا درخواست های نامعتبر را که ممکن است علائمی از شروع یک حمله باشند، سریعا شناسایی کنند.

برای جلوگیری از حملات دیداس NXDOMAIN، تیم های امنیتی می توانند استراتژی ها و فناوری های امنیتی مختلفی را استفاده نمایند که در لیست زیر به برخی از آنها اشاره شده است:

- فناوری های محدودسازی نرخ، با اعمال محدودیت بر تعداد درخواست هایی که از یک آدرس IP واحد به DNS resolvers (مترجم DNS) ارسال می شوند، باعث کاهش بار روی سرور و جلوگیری از تحت فشار قرار گرفتن آنها خواهند شد.

- روش های تشخیص بات نت، با شناسایی و خنثی سازی افراد مهاجم، از وقوع حملات به خدمات DNS جلوگیری می نمایند.

- مسیریابی Anycast با توزیع هوشمندانه درخواست های ورودی DNS میان چندین سرور مستقر در نقاط جغرافیایی مختلف، از تاثیر منفی حملات سایبری بر عملکرد سیستم جلوگیری می نماید.

- تیم های امنیتی می توانند رکوردهای DNS را توسط مدت زمان اعتبار (TTL) مناسب پیکربندی کنند. این اقدام، تاثیر حمله را با تنظیم سرعت اعمال تغییرات در رکوردهای دی ان اس، کاهش می دهد.

- ارائه دهندگان خدمات شخص ثالث (third-party) با ارائه روش های جامع امنیتی، از جمله فایروال های پیشرفته، هدایت به سیاه چاله (blackhole routing) برای فیلتر نمودن ترافیک مخرب، خدمات ابری DNS با ظرفیت بالا، امکان محافظت موثر در برابر حملات DDoS را فراهم می آورند.

تصویر(۴)

محافظت در برابر حملات NXDOMAIN

در مواجهه با حملات NXDOMAIN DNS، سازمان ها معمولا سه رویکرد کلیدی را اتخاذ می کنند:

تامین ظرفیت اضافی

این روش به صورت brute-force است که در آن حملات تکمیل ظرفیت منابع DNS (حمله NXDOMAIN) با تخصیص منابع اضافی (مانند نیم سرورها، فایروال ها و GSLB) مورد بررسی قرار می گیرند. با این حال، رویکرد فوق اقتصادی نبوده و به دلیل عدم استفاده از منابع اضافی در دوره های عادی و همچنین ناکافی بودن آن برای مقابله با حجم بالای ترافیک حملات، دارای چالش هایی است. در پیاده سازی این روش، هزینه های قابل توجهی برای تامین ظرفیت اضافی نیاز بوده و بازگشت سرمایه پایینی حاصل خواهد شد. علاوه بر این، محدودیت های فنی و پیچیدگی های عملیاتی، ظرفیت تیم های شبکه را برای تامین منابع اضافی کاهش می دهد.

استفاده از یک DNS معتبر ابری خارجی

DNS معتبر ابری خارجی، یک سیستم جامع و اختصاصی است که از گستردگی، امنیت و ظرفیت زیرساخت های ابری برای توزیع رکوردهای DNS روی چندین هزار سرور در سراسر جهان استفاده می کند.

مشتریان می توانند با بروزرسانی رکوردهای نیم سرور در ثبت کننده دامنه و استفاده از DNS ارائه شده، اختیار رکوردها را به این ابزار واگذار کنند. DNS معتبر ابری خارجی با مدیریت ترافیک جهانی، یک سطح امنیتی بی نظیر فراهم نموده و اقدامات امنیتی پیشگیرانه ای ارائه می دهد که می تواند باعث کاهش بزرگترین حملات DNS بدون تاثیرگذاری بر عملکرد، قابلیت اطمینان و دسترسی DNS شود.

استفاده از سرویس های DNS پیشرفته که قادر به اعمال سیاست های امنیتی منعطف و بروز هستند

در برخی موارد خاص، سازمان ها به دلایلی همچون انطباق با قوانین، پیکربندی های پویای GSLB مبدا و مدیریت رکوردهای معتبر، ترجیح می دهند زیرساخت DNS محلی خود را حفظ کرده و از واگذاری آن خودداری کنند. این تصمیم به جهت مقابله با تهدیدات متنوع حملات DNS اتخاذ می شود.

در پیکربندی های ترکیبی DNS، سازمان هایی که برای برخی رکوردهای معتبر خود از سرویس Edge DNS استفاده می کنند اما همچنان ارائه خدمات به سایرین را توسط زیرساخت محلی انجام می دهند، در معرض خطر تکمیل ظرفیت منابع DNS قرار خواهند گرفت.

نتیجه گیری

حملات دیداس NXDOMAIN نوعی حمله دیداس هستند که با ارسال حجم عظیمی از درخواست های DNS برای دامنه های ناموجود، منابع سرور دی ان اس را اشغال کرده و موجب اختلال در دسترسی کاربران به خدمات آنلاین می شوند. این حملات می توانند کارایی سیستم های DNS را کاهش داده و بار سنگینی روی زیرساخت شبکه وارد کنند. جهت مقابله با تهدیدات، سرورهای مقاوم در برابر DDoS، مانیتورینگ ترافیک، پیکربندی مناسب TTL و اعمال محدودیت برای نرخ درخواست، ضروری است. آگاهی و پیشگیری از این حملات برای حفظ امنیت و دسترس پذیری زیرساخت های اینترنت، اهمیت بالایی دارد.