حمله DNS Flood یکی از انواع DDoS است که مستقیماً سرور DNS را هدف قرار می دهد؛ همان سروری که وظیفهٔ اصلی آن تبدیل نام دامنهها (مانند example.com) به آدرسهای IP قابل استفاده در ارتباطات شبکهای است. در این نوع حمله، حجم عظیمی از درخواستهای جعلی یا غیرضروری به سمت سرور ارسال میشود و آن را تحت فشار شدید قرار میدهد. بهطوری که پردازش ترافیک واقعی با تأخیر مواجه شده یا کاملا متوقف میگردد و در نهایت دسترسی به خدمات مختل یا قطع میشود.

نقش باتنتها در حمله DNS Flood

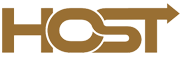

حملات DNS Flood برای اجرا به حجم عظیمی از ترافیک نیاز دارند؛ مهاجمان این حجم را با استفاده از باتنتها (Botnets) فراهم میکنند، یعنی شبکهای از دستگاههای آلوده که تحت کنترل آنها قرار گرفتهاند. این دستگاهها میتوانند هر چیزی از رایانههای شخصی آلوده تا تجهیزات اینترنت اشیاء (IoT) با امنیت پایین، مانند دوربینهای هوشمند، روترها یا چاپگرها باشند.

پس از آلوده شدن، دستگاهها به یک سرور فرماندهی و کنترل (Command-and-Control یا C2) متصل میشوند و مهاجم میتواند از راه دور، باتنت را مدیریت کند. بسیاری از باتنتهای مدرن از ساختار ارتباطی همتابههمتا (Peer-to-Peer یا P2P) استفاده میکنند تا شناسایی و انسداد آنها دشوارتر شود.

در مرحله اجرا، باتنت حجم انبوهی از درخواستهای DNS را همزمان به سمت هدف ارسال میکند. این درخواستها معمولاً با آدرسهای IP جعلی ارسال میگردند تا هویت منبع واقعی پنهان بماند و فیلترهای اولیه دور زده شوند.

توانایی کنترل هزاران یا حتی میلیونها دستگاه، به مهاجمان این امکان را میدهد که حتی زیرساختهای قدرتمند DNS را نیز مختل کنند؛ به همین دلیل باتنتها نقش اصلی و حیاتی در اجرای حملات بزرگ و مخرب DNS Flood دارند.

تصویر(۱)

حمله DNS Flood چگونه عمل میکند؟

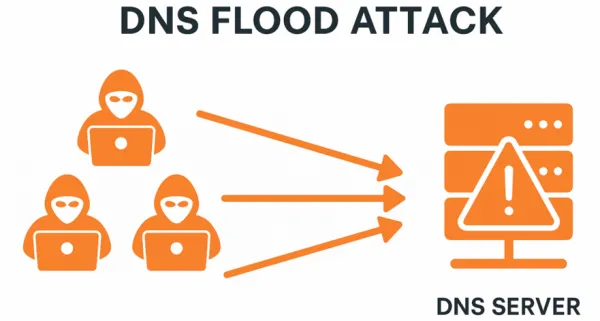

فرض کنید یک دفتر پست کوچک ناگهان با میلیونها نامه مواجه شود که آدرسهای مبدا آنها نیز نادرست است. حمله DNS Flood تقریباً همین اتفاق را در دنیای شبکه رقم میزند. در این نوع حمله، مهاجمان توسط شبکه دستگاههای آلوده موسوم به باتنت، حجم عظیمی از درخواستهای DNS را برای سرور هدف ارسال میکنند. این درخواستها معمولاً با آدرسهای IP جعلی ارسال میشوند تا هویت واقعی فرستنده پنهان بماند، فیلترهای ساده بیاثر شوند و باعث سردرگمی گردد.

زمانی که سیل درخواستها سرور هدف را احاطه میکند، توان پردازشی آن اشباع شده و در نتیجه، پاسخگویی به درخواستهای واقعی بسیار کند یا کاملا متوقف میگردد؛ در نهایت، خدمات عادی وب دچار اختلال یا قطعی میشوند.

این فرایند را میتوان در ۴ مرحله خلاصه کرد:

- تولید ترافیک انبوه: مهاجم توسط باتنت، حجم بسیار زیادی از درخواستهای DNS را به سمت سرور هدف ارسال میکند.

- جعل آدرس IP: درخواستها با آدرسهای جعلی همراه هستند تا تشخیص ترافیک واقعی از غیرواقعی برای سرور دشوار شود.

- افزایش فشار روی سرور: سرور DNS در تلاش برای پاسخ به تمام درخواستها، دچار فشار پردازشی شدید شده و عملکرد آن مختل میگردد.

- اثر دومینویی: اختلال در DNS میتواند سایر سرویسهای وابسته را نیز از کار بیندازد و باعث بروز وقفههای زنجیرهای در عملکرد سیستمها شود.

انواع حمله DNS Flood

این حملات انواع مختلفی دارند اما میتوان آنها را در ۵ نوع اصلی دستهبندی کرد:

- حمله DNS Query Flood:

مهاجمان با ارسال تعداد زیادی درخواست به سرور DNS، منابع آن را مصرف کرده و باعث میشوند سرور نتواند به درخواستهای واقعی پاسخ دهد. - حمله DNS Reflection:

در این نوع حمله، مهاجم درخواستهای DNS را به تعداد زیادی از سرورهای باز DNS ارسال میکند، در حالی که آدرس IP مبدا را جعل کرده و آدرس IP قربانی را بهعنوان مبدا قرار میدهد. در نتیجه، پاسخها به سمت قربانی بازمیگردند و اثر حمله تقویت میشود.

تصویر(۲)

- حمله DNS Amplification:

این حمله از dns سرورهایی استفاده میکند که قابلیت recursion (ارجاع درخواست به سرورهای دیگر) را دارند و تنظیمات Resolver های آنها نادرست یا باز هستند. این سرورها با تولید پاسخهایی بسیار بزرگتر از درخواستها، حجم حمله را بهشدت افزایش میدهند، بهگونهای که قربانی با ترافیکی بهمراتب سنگینتر از حجم واقعی روبرو میشود. - حمله NXDOMAIN:

مهاجمان با ارسال انبوهی از درخواستها برای دامنههایی که وجود ندارند، فرآیند پاسخدهی DNS را دچار اختلال میکنند. سرور مجبور به پاسخگویی با خطاهای “DNS NXDOMAIN” میشود که منابع آن را اشغال می کند. - حمله زیردامنههای تصادفی (Random Subdomain Attack):

مهاجمان تعداد زیادی زیردامنهٔ جعلی یا تصادفی را تحت یک دامنهٔ معتبر تولید میکنند و با ارسال درخواستهای DNS برای آنها، سرور را با حجم سنگینی از کوئریها مواجه کرده و باعث اختلال در پاسخگویی به درخواستهای مشروع میشوند.

تصویر(۳)

چرا حمله DNS Flood خطرناک است؟

این حملات تنها در حد ایجاد مزاحمت باقی نمیمانند بلکه خطری جدی برای تداوم فعالیتهای آنلاین به شمار میروند. در گام نخست، می توانند اختلالات گستردهای در سرویسهای حیاتی ایجاد کرده و عملاً وبسایتها یا پلتفرمهای آنلاین را از کار بیندازند. چنین وقفهای میتواند زنجیرهای از مشکلات را رقم بزند و نهفقط سرویس هدف، بلکه تمامی خدمات وابسته را نیز تحت تأثیر قرار دهد.

از منظر اقتصادی نیز خسارتها قابلتوجه هستند؛ بهویژه برای کسبوکارهایی که فعالیتشان به تراکنشها یا سرویسهای آنلاین متکی است. علاوه بر زیانهای مالی، آسیبهای بلندمدت به اعتبار برند و کاهش چشمگیر اعتماد مشتریان نیز محتمل می باشد. از سوی دیگر، زمانی که تمام تمرکز تیم امنیتی صرف مهار حمله میشود، احتمال بی توجهی به سایر آسیبپذیریها افزایش یافته و مسیر برای سوءاستفادههای بعدی مهاجمان هموار میگردد.

تصویر(۴)

مقابله با حمله DNS Flood

برای محافظت از سرورهای DNS در برابر حمله DNS Flood، اجرای راهکارهای زیر توصیه میشود:

- DNSSEC (Domain Name System Security Extensions):

DNSSEC لایهای امنیتی اضافه میکند که با اعتبارسنجی اصالت پاسخهای DNS، از دستکاری آنها جلوگیری مینماید. این کار باعث میشود مهاجمان سختتر بتوانند از آسیبپذیریهای سیستم DNS سوءاستفاده کنند. - خدمات محافظت در برابر DDoS:

این خدمات در تشخیص و کاهش الگوهای ترافیکی غیرعادی که مشخصهٔ حملات DDoS هستند تخصص دارند. آنها میتوانند ترافیک مخرب را منحرف کرده و سرور DNS را در حالت عملیاتی حفظ کنند. - نظارت بر DNS:

پایش مداوم ترافیک DNS برای شناسایی الگوهای غیرمعمول، موجب تشخیص زودهنگام حمله میشود و امکان اقدام سریع پیش از بروز اختلال جدی را فراهم میکند. - فعالسازی کش DNS:

کش کردن پاسخهای DNS در سطح محلی، بار ترافیکی سرور را کاهش میدهد. در طول حمله، دادههای کششده همچنان قابل ارائه هستند و به حفظ دسترسی کاربران کمک میکنند. - DNS ثانویه (Secondary DNS):

استفاده از سرور DNS ثانویه، افزونگی (Redundancy) ایجاد میکند. در صورت افزایش فشار روی سرور اصلی، سرور ثانویه میتواند خدمات را ادامه داده و زمان قطعی را کاهش دهد. - استفاده از DoT و DoH:

پیادهسازی «DNS over TLS» یا DoT و «DNS over HTTPS» یا DoH باعث رمزگذاری درخواستهای DNS میشود که سطح امنیت را افزایش میدهد. این روشها به شناسایی ترافیک واقعی از درخواستهای مخرب کمک خواهند کرد زیرا بیشتر ترافیکهای حمله، از این کانالهای امن استفاده نمیکنند.

نتیجهگیری

مقابلهٔ مؤثر با حمله DNS Flood نیازمند ترکیبی از تدابیر راهبردی دفاعی و نظارت مداوم است. با اتخاذ مجموعه اقدامات امنیتی و حفظ هوشیاری مداوم، سازمانها میتوانند از حضور دیجیتال خود در برابر این تهدیدات مختلکننده، محافظت نمایند. بهخاطر داشته باشید که داشتن یک سامانهٔ دفاعی قدرتمند برای حفظ یکپارچگی و اعتبار خدمات دیجیتال، امری ضروری است.