Zone در DNS یکی از اجزای اساسی در ساختار سیستم نام دامنه (DNS) است که برای سازماندهی و مدیریت اطلاعات دامنهها استفاده میشود. این قسمت، بخش مشخصی از DNS namespace را تعریف میکند که میتواند بهصورت مستقل کنترل و نگهداری شود. چه برای مدیریت یک وبلاگ شخصی یا زیرساخت شرکتی بزرگ، درک نحوه کار Zone در DNS جهت مدیریت درست دامنه و زیردامنهها، ضروری است.

در این مقاله به بررسی DNS zone و تفاوت بین zone های Primary و Secondary پرداخته می شود و در نهایت، مراحل ایجاد و مدیریت آنها بهصورت مرحلهبهمرحله آموزش داده خواهد شد.

تصویر(۱)

Zone در DNS چیست؟

Zone در DNS، بخشی تفکیکشده از namespace یا “فضای نام” دامنه است که شامل تنظیمات و رکوردهای DNS داخل یک فایل بهنام DNS zone file میباشد. رکوردهای DNS، دامنهها را به آدرسهای IP متصل میکنند، اطلاعات مربوط به سرویسها را نمایش میدهند، برای اهداف احراز هویت و تأیید صحت استفاده میشوند و کاربردهای دیگری نیز دارند.

DNS namespace میتواند شامل یک یا چند DNS zone باشد که هرکدام توسط میزبان یا سرویس DNS خاص مدیریت میشوند. این سیستم ساختاری سلسلهمراتبی دارد که از سطح root آغاز شده و سپس به دامنه سطح بالا، دامنه اصلی، زیردامنه و… ادامه پیدا میکند. این تقسیمبندی به دلایل مدیریتی انجام شده و باعث غیرمتمرکز شدن مدیریت DNS میگردد. در نتیجه، امکان مدیریت آن در سطوح مختلف فراهم شده و بار کاری سرورهای DNS نیز بین چند بخش تقسیم خواهد شد.

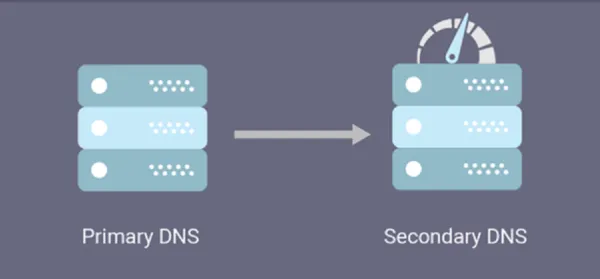

Primary zone شامل تمام رکوردهای اصلی DNS است و Secondary zone این رکوردها را از Primary zone دریافت میکند؛ فرآیندی که با عنوان “DNS zone transfer” شناخته میشود. این انتقال میتواند توسط سرور Primary انجام شده یا وقتی کش آن منقضی می شود، توسط Secondary دریافت گردد.

نکته مهم این است که نباید DNS zone را مستقیماً با یک دامنه خاص مرتبط دانست. Zone در DNS ممکن است شامل یک یا چند host name (نام میزبان) برای هر دامنه باشد. نکته کلیدی این است که DNS zone برای مدیریت بخشی از namespace استفاده میشود و حتی میتواند روی همان سرور وجود داشته باشد.

تصویر(۲)

انواع مختلف Zone در DNS

انواع مختلفی از DNS zone وجود دارد اما در این مقاله تمرکز فقط روی دو مورد است:

-

Primary (Master) DNS Zone: نگهدارنده فایل اصلی zone که شامل تمام رکوردهای DNS است. امکان مدیریت هاست (میزبانی وب) از طریق این zone وجود دارد.

-

Secondary (Slave) DNS Zone: نسخه کپی از فایل zone است که میتواند برای بهبود عملکرد، پنهان کردن Primary، ایجاد پشتیبان و افزونگی (redundancy) استفاده شود.

-

Reverse DNS Zone (rDNS): وظیفه تبدیل آدرس IP به نام دامنه را بر عهده دارد؛ عملکردی معکوس در مقایسه با جستجوی معمولی DNS که نام دامنه را به IP ترجمه میکند.

Primary DNS Zone

Primary یا Master zone نسخهای قابل خواندن و نوشتن از دادههای zone را در اختیار دارد. در هر لحظه فقط یک Primary zone میتواند روی هر سرور DNS وجود داشته باشد. تمام رکوردهای DNS که بهصورت دستی یا خودکار اضافه شده باشند، در این zone نوشته میشوند.

دادههای مربوط به این zone، در یک فایل متنی استاندارد با پسوند .txt ذخیره خواهند شد. این روش امکان تهیه نسخه پشتیبان و بازیابی اطلاعات در صورت بروز مشکل را بهراحتی فراهم می کند. نکته مهمی که باید در نظر گرفته شود این است که برای ایجاد هرگونه تغییر در DNS zone، دسترسی به Primary zone ضروری می باشد. اگر سروری که Primary zone روی آن قرار دارد در دسترس نباشد، امکان انجام تغییرات وجود نخواهد داشت.

برای دستیابی به افزونگی (Redundancy)، لازم است که دادههای zone روی چندین سرور در دسترس قرار داشته باشد.

تصویر(۳)

Secondary DNS Zone

Secondary DNS zone نسخهای فقطخواندنی از دادههای zone است. در اغلب موارد، این zone ها یک کپی از Master zone ها هستند اما میتوانند کپی از سایر Slave zone ها یا حتی Active Directory zone ها نیز باشند. از آنجایی که این zone بهتنهایی امکان اعمال تغییر را ندارد، لذا چنانچه تلاش شود تا رکوردی در یک Secondary zone ویرایش گردد، سیستم، کاربر را به zone دیگری با دسترسی خواندن و نوشتن هدایت میکند.

یکی از اهداف اصلی Slave zone، فراهمسازی نسخه پشتیبان است. در صورتی که Primary zone در دسترس نباشد، Secondary zone همچنان میتواند با استفاده از نسخه کپی خود، به درخواستهای مربوط به آن zone پاسخ دهد.

Reverse DNS Zone

Reverse DNS (rDNS) zone نوعی از Zone در DNS است که برای تبدیل آدرس IP به نام دامنه استفاده میگردد. در حالی که درخواستهای معمولی DNS که به آن forward lookup گفته میشود، نام دامنه را به IP تبدیل میکنند، درخواستهای rDNS یا reverse DNS برعکس عمل کرده و IP را به دامنه متناظر آن تبدیل مینمایند.

Reverse DNS zone به دو نوع Master و Slave تقسیم میشود. Slave Reverse DNS zone بهعنوان نسخه پشتیبان عمل میکند که یک کپی فقطخواندنی از رکوردهای Reverse DNS را در اختیار دارد. این zone همواره با Master zone هماهنگ بوده و هدف از آن، کاهش فشار بر سرور اصلی و افزایش پایداری سرویس است.

در مقابل، Master Reverse DNS zone مرجع اصلی و منبع معتبر رکوردها بهشمار میرود. تمامی ارتباطات آدرسهای IP به نام دامنهها، در این zone ثبت شده و هرگونه ویرایش یا بروزرسانی صرفاً در این بخش انجام خواهد گرفت.

کاربرد rDNS zone در بخشهای مختلفی از شبکه قابل مشاهده است:

-

عیبیابی شبکه: rDNS در شناسایی مشکلات مسیریابی شبکه و ردگیری منبع حملات سایبری کاربرد دارد. مدیران شبکه میتوانند با استفاده از reverse DNS lookup، آدرسهای مرتبط با IP هایی که در لاگها ظاهر شدهاند را شناسایی نمایند.

-

تایید اعتبار ایمیل: پروتکل SMTP که برای ارسال ایمیل مورد استفاده قرار میگیرد، مرحلهای دارد که در آن سرور دریافتکننده ایمیل، آدرس IP فرستنده را از طریق یک جستجوی Reverse DNS بررسی میکند.

این فرآیند بهعنوان روشی ساده برای اعتبارسنجی فرستنده ایمیل کاربرد دارد و نقش مؤثری در جلوگیری از ارسال اسپم ایفا می نماید. -

در برخی سرویسهای اینترنتی: برخی سرویسها مانند سرورهای FTP، معمولاً از reverse DNS lookup بهعنوان بخشی از سیاستهای کنترلی خود استفاده میکنند.

در سیستم DNS، هر بخش از آدرس IP بهصورت معکوس نوشته میشود و تحت دامنه in-addr.arpa برای IPv4 یا ip6.arpa در IPv6 تنظیم میگردد. برای مثال، آدرس ۱۹۲.۰.۲.۰ در یک zone برگشتی بهصورت ۰.۲.۰.۱۹۲.in-addr.arpa نمایش داده میشود. سپس از رکورد PTR برای نگاشت این آدرس به نام دامنه استفاده خواهد شد.

تفاوت بین Zone در DNS و Domain

اصلیترین تفاوت بین «دامنه» و «zone» در ساختار نامگذاری دامنهها، این است که دامنهها ساختاری منطقی فراهم میکنند، در حالی که zone ها ساختاری برای مدیریت دارند. دامنه در واقع زیرشاخهای از domain namespace است. این زیرشاخه نامی مشابه گره بالایی دارد، مانند example.eu که یک دامنه از نوع eu می باشد. این دامنه میتواند به zone های مختلفی تقسیم شود که هرکدام بهطور مستقل قابل مدیریت هستند.

هر zone بخشی از namespace دامنه است که نیاز به یک nameserver اصلی دارد و میتواند بهصورت مستقل مدیریت شود. این zone ممکن است تمام دامنه و زیر دامنههای آن را پوشش دهد یا فقط بخشی از آن باشد. برای مثال، میتوان zone های جداگانهای برای mail.example.com و ftp.example.com تعریف کرد که هر دو به دامنه اصلی example.com تعلق دارند.

واگذاری Zone در DNS

واگذاری Zone در DNS، فرآیندی است که طی آن، کنترل یک بخش خاص از namespace دامنه به سرور DNS دیگر سپرده میشود. این کار معمولاً توسط مالک دامنه اصلی و زمانی انجام می گیرد که قصد داشته باشد کنترل یک زیر دامنه را به تیم یا سرور دیگری واگذار کند.

فرآیند واگذاری با افزودن رکورد NS یا Name Server به zone والد انجام میشود؛ این رکوردها به سرورهای DNS که مسئولیت zone واگذار شده را برعهده خواهند گرفت، اشاره میکنند. این مکانیزم باعث میشود zone والد، درخواستهای مرتبط با زیر دامنه را به سرورهای معتبر و مسئول آن هدایت کند که در نهایت نیز موجب پاسخگویی سریعتر و دقیقتر به درخواستهای DNS خواهد گردید.

برای مثال، یک سازمان بزرگ ممکن است دامنه اصلی example.com را مدیریت کند و زیر دامنههایی مانند hr.example.com، blog.example.com و dev.example.com داشته باشد. با واگذاری هرکدام از این زیر دامنهها به سرورهای DNS جداگانه، سازمان میتواند مدیریت DNS خود را بهینه کرده و پایداری و سرعت پاسخدهی را نیز افزایش دهد.

تصویر(۴)

بهترین روشهای امنیتی برای مدیریت Zone در DNS

امنیت در مدیریت DNS zone یکی از مسائل حیاتی برای حفظ دسترسیپذیری، یکپارچگی و اعتبار دامنه است. عدم رعایت اصول امنیتی میتواند منجر به از دست رفتن اطلاعات، اختلال در سرویس یا حتی سرقت دامنه (domain hijacking) شود.

- محدود کردن انتقال zone: تنها باید به IP هایی که مورد اعتماد هستند (معمولاً سرورهای Secondary) اجازه zone transfer داده شود. دسترسی نامحدود میتواند فایل کامل DNS zone را در دسترس مهاجمان قرار دهد.

- استفاده از DNSSEC: این فناوری از جعل پاسخهای DNS و آلوده کردن کش جلوگیری نموده و اطمینان میدهد که پاسخهای دریافتی دستکاری نشدهاند.

- بهرهگیری از TSIG: تایید تراکنشها با استفاده از TSIG، باعث میشود انتقال zone فقط از منابع مورد اعتماد پذیرفته شود.

- کنترل دسترسی قوی: پرتال مدیریت DNS باید دارای احراز هویت چندمرحلهای (MFA) باشد و دسترسی به رکوردها فقط به افراد مجاز محدود گردد.

- بازبینی و تهیه نسخه پشتیبان: بررسی دورهای رکوردها و نگهداری نسخههای پشتیبان از zone، به بازیابی سریع در زمان بروز خطا یا تغییرات ناخواسته، کمک میکند.

- پایش فعالیتهای مشکوک: نظارت مداوم بر تغییرات غیرمجاز یا ترافیک غیرعادی، میتواند به شناسایی سریعتر تهدیدات کمک نماید تا اقدامات لازم انجام شود.

جمعبندی

Zone در DNS یکی از پایههای اصلی در سیستم نام دامنه است که نقش مهمی در مدیریت بهینه رکوردهای DNS و مسئولیتهای مدیریتی ایفا میکند. آنها امکان تبدیل دقیق و مؤثر نام دامنه به آدرس IP را فراهم کرده و در دسترسپذیری و پایداری سرویسهای آنلاین، نقش کلیدی دارند.