هک DNS یا DNS Hijacking یک حمله سایبری مخرب است که میتواند پیامدهایی جدی همچون سرقت دادههای شخصی یا هدایت کاربر به وبسایتهای جعلی داشته باشد. در این مقاله، حمله هک DNS دقیقتر بررسی شده و توضیح داده میشود که هک DNS چیست، چگونه عمل میکند و چطور میتوان در برابر آن از خود محافظت کرد. در ادامه به اقداماتی پرداخته میشود که صاحبان وبسایت و کاربران عادی میتوانند برای افزایش امنیت آنلاین انجام دهند.

تصویر(۱)

هکDNS چیست؟

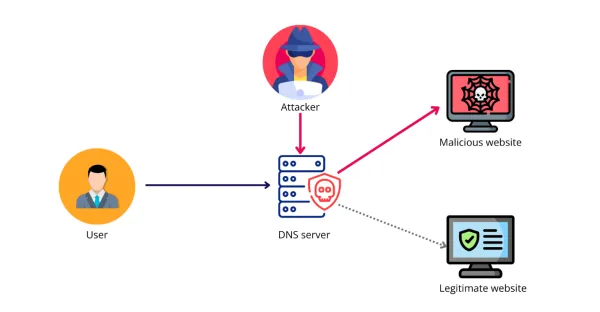

هک DNS که با نام «DNS Redirection» نیز شناخته میشود، یک حمله سایبری مخرب است که ترافیک اینترنت را از مقصد اصلی منحرف نموده و آن را به یک وبسایت مخرب هدایت میکند. این کار از طریق تغییر تنظیمات سرور DNS یا آلوده کردن کامپیوتر و شبکه کاربر انجام میشود.

وقتی کاربر نام دامنه ای را در مرورگر خود وارد میکند، کامپیوتر او یک درخواست DNS ارسال مینماید تا آدرس IP مرتبط با آن دامنه را بیابد. در حمله هک DNS، مهاجم آدرس IP معتبر را با IP موردنظر خود جایگزین نموده و کاربر را به یک وبسایت جعلی که ممکن است کاملا شبیه نسخه واقعی نیز باشد، هدایت میکند.

هک DNS میتواند برای اهداف مختلفی از جمله فیشینگ، سرقت اطلاعات حساس یا پخش بدافزار استفاده شود. به همین دلیل، این حمله یک تهدید جدی برای امنیت اینترنت محسوب می شود و هر کاربری ممکن است هدف آن قرار گیرد.

این حمله چگونه عمل میکند؟

مهاجمان سایبری میتوانند از روشهای مختلفی برای رسیدن به هدف مخرب خود استفاده کنند اما مراحل اصلی یک حمله هک DNS عبارتند از:

-

مهاجم با سوءاستفاده از یک ضعف امنیتی یا مهندسی اجتماعی مانند فیشینگ، به کامپیوتر یا شبکه قربانی دسترسی پیدا میکند.

-

مهاجم تنظیمات کامپیوتر یا سرور DNS را تغییر میدهد تا درخواستها به یک سرور DNS مخرب که تحت کنترل او قرار دارد ارسال شوند.

-

زمانی که کاربر تلاش میکند به یک وبسایت دسترسی یابد، درخواست او به جای سرور DNS معتبر، برای سرور مخرب فرستاده میشود.

-

سرور DNS مخرب بهجای IP واقعی سایت، یک IP جعلی مرتبط با وبسایتی مخرب را ارسال میکند.

-

کامپیوتر کاربر به آن IP جعلی متصل شده و به یک وبسایت جعلی که معمولا ظاهری مشابه نسخه اصلی دارد اما تحت کنترل مهاجم می باشد، هدایت میشود.

-

سپس مهاجم اطلاعات حساس کاربر همچون نام کاربری، رمز عبور، اطلاعات کارت بانکی یا سایر دادههای شخصی را سرقت خواهد کرد.

-

همچنین مهاجم میتواند از این وبسایت جعلی برای پخش بدافزار یا اجرای حملات بیشتر استفاده کند.

تصویر(۲)

انواع حملات هک DNS

انواع مختلفی از حملات هک DNS وجود دارد که مهاجمان برای تغییر مسیر ترافیک و به خطر انداختن امنیت کاربران از آنها استفاده میکنند. برخی از رایجترین انواع حمله DNS Hijacking در ادامه آمده است:

-

Local DNS Hijack: در این نوع حمله، تنظیمات DNS معمولا توسط بدافزار روی یک کامپیوتر یا دستگاه مشخص تغییر میکند. مهاجم DNS را طوری تغییر میدهد که درخواستها به سرور DNS تحت کنترل او ارسال شوند و کاربر به وبسایتهای مخرب هدایت گردد.

-

Router DNS Hijack: این حمله تنظیمات DNS روی روتر را هدف قرار داده و میتواند روی تمام دستگاههای متصل به شبکه تاثیر بگذارد. مهاجم معمولا با سوءاستفاده از یک ضعف امنیتی یا حدس زدن رمز عبور ضعیف، به تنظیمات روتر دسترسی پیدا میکند و آن را طوری تغییر میدهد که به یک سرور DNS مخرب اشاره نماید.

-

Man-in-the-Middle DNS Attack: در این روش، مهاجم درخواستها و پاسخهای DNS را در مسیر ارتباط میان کامپیوتر کاربر و سرور DNS معتبر قطع کرده و تغییر میدهد. او میتواند پاسخ DNS را دستکاری کند تا کاربر را به وبسایت مخرب هدایت نموده یا اطلاعات حساس واردشده توسط کاربر را سرقت کند.

-

Rogue DNS Server: در این حمله، مهاجم یک سرور DNS معتبر را هک میکند و رکوردهای DNS را تغییر میدهد تا درخواستها به یک وبسایت مخرب هدایت شوند. این کار ممکن است با سوءاستفاده از ضعفهای نرمافزاری سرور DNS یا تکنیکهای مهندسی اجتماعی انجام شود.

تصویر(۳)

چگونه میتوان از هک DNS جلوگیری کرد؟

جلوگیری از هک DNS در Name server ها، وب سایت ها و کاربران نهایی با روش های متفاوتی انجام می شود که در ادامه به هر دو مورد پرداخته خواهد شد:

برای سرورهای نام (Name servers) و مترجم ها (resolvers)

محافظت از سرورهای نام و رزولورها در برابر هک DNS برای حفظ امنیت و پایداری زیرساخت DNS حیاتی است. در ادامه اقداماتی مطرح میشود که میتوان برای جلوگیری از هک DNS انجام داد:

-

نصب فایروال در اطراف رزولور:DNS فایروالها میتوانند دسترسی به رزولور DNS را فقط به منابع مجاز محدود کنند. با استفاده از فایروال، ترافیک ورودی از منابع غیرمجاز مسدود میشود و احتمال حمله کاهش مییابد.

-

افزایش محدودیتهای دسترسی به سرورهای نام: محدود کردن دسترسی به سرورهای نام میتواند سطح حمله مهاجمان را کاهش دهد. دسترسی فقط باید در اختیار افرادی قرار گیرد که به آن نیاز دارند و این دسترسی باید با رمزهای عبور قوی و احراز هویت دومرحلهای (۲FA) محافظت شود.

-

رفع آسیبپذیریهای شناختهشده: بروزرسانی مداوم رزولورهای DNS و سرورهای نام با آخرین پچهای امنیتی ضروری است. این کار باعث میشود آسیبپذیریهای شناختهشده برطرف گردند و احتمال سوءاستفاده مهاجمان کاهش یابد.

-

استفاده از DNS رمزگذاریشده: پروتکلهای رمزگذاریشده همچون DNS-over-HTTPS (DoH) و DNS-over-TLS (DoT) میتوانند با رمزگذاری ترافیک DNS بین کاربر و رزولور، از هک DNS جلوگیری نمایند. این کار شنود و دستکاری درخواستها را برای مهاجم بسیار سختتر میکند.

-

اجتناب از Zone Transfer: قابلیت Zone Transfer که برای تبادل اطلاعات بین سرورهای نام استفاده میشود، ممکن است اطلاعات حساسی را در اختیار مهاجمان قرار دهد. محدود یا غیرفعال کردن آن میتواند از چنین سوءاستفادههایی جلوگیری کند.

برای مالکان وبسایت

اقدامات متعددی وجود دارند که میتوانند از سایت در برابر هکDNS محافظت کنند. برخی از این اقدامات در ادامه ذکر شده اند:

-

کنترل دسترسی DNS: دسترسی به DNS فقط باید برای تعداد محدودی از اعضای تیم IT که احراز هویت چندمرحلهای را استفاده میکنند، مجاز باشد. همچنین برای امنیت بیشتر میتوان دسترسی به رجیسترار دامنه را فقط برای IPهای خاص مجاز کرد.

-

فعالسازی Client Lock: برخی رجیسترارهای DNS از قابلیت “Client Lock” استفاده میکنند که از تغییرات غیرمجاز در رکوردهای DNS جلوگیری می کند. با این قابلیت، فقط زمانی تغییر رکورد ممکن است که درخواست از یک IP مشخص ارسال شود.

-

انتخاب یک سرویس DNS معتبر: انتخاب یک سرویس DNS معتبر و سابقه قابل اطمینان در زمینه امنیت، میتواند ریسک را کاهش دهد.

-

پیادهسازی DNSSEC: قابلیتDNSSEC یک لایه امنیتی اضافی به سیستم DNS اضافه میکند. این پروتکل با تأیید صحت رکوردهای DNS، از هک DNS و حملاتی مانند DNS Cache Poisoning و Man-in-the-Middle جلوگیری خواهد کرد.

-

مانیتور کردن فعالیت DNS: مانیتورینگ مداوم فعالیتهای DNS میتواند تغییرات غیرمجاز یا رفتار مشکوک را سریعا شناسایی کند. باید برای فعالیتهای مشکوک هشدار تنظیم شود و در صورت مشاهده تغییرات غیرمجاز فورا اقدام شود.

برای کاربران نهایی

کاربران نهایی نیز میتوانند با انجام چند اقدام ساده از هک DNS جلوگیری کنند:

- پاکسازی کش DNS: پاککردن دورهای کش DNS میتواند از حملاتی که کاربر را با روش DNS Cache Poisoning به سایتهای مخرب هدایت میکنند، جلوگیری کند.

- احتیاط در برابر ایمیلها و لینکهای مشکوک: نباید روی لینکهایی که از فرستندههای ناشناس یا سایتهای نامعتبر ارسال میشوند کلیک کرد زیرا ممکن است به سایتهایی که DNS کاربر را هک می کنند هدایت گردند.

- بررسی امنیت سایت قبل از وارد کردن دادههای حساس: باید آدرس سایت با دقت بررسی گردد و از صحت آن مطمئن شد. همچنین وجود آیکن قفل در مرورگر نشان میدهد که سایت از HTTPS استفاده کرده و اطلاعات رمزگذاری میشوند.

- بروزرسانی نرمافزار آنتیویروس: بروزرسانی آنتیویروس به آخرین نسخه میتواند جهت شناسایی و حذف بدافزارهایی که برای اجرای حمله هکDNS استفاده میشوند کمک کند.

- تغییر مرتب رمزهای عبور: تغییر دورهای رمزهای عبور، مخصوصا برای حسابهای کاربری مهم، باعث میشود احتمال دسترسی مهاجم در صورت سوءاستفاده از هک DNS کاهش یابد.

تصویر(۴)

چطور میتوان هکDNS را تشخیص داد؟

تشخیص زودهنگام هک DNS برای حفاظت از اطلاعات شخصی و حفظ دسترسی امن به اینترنت اهمیت زیادی دارد. نشانهها و روشهای زیر میتوانند به شناسایی حمله کمک کنند:

- رفتار غیرمعمول وبسایتها: اگر کاربر بدون دلیل به سایتهای غیرمنتظره هدایت شود یا با پاپآپهای عجیب روبرو گردد، این موضوع میتواند نشانه هک DNS باشد. بررسی دقیق آدرس سایت میتواند در این مورد کمک کند.

- کندی یا خطا در اتصال: هک DNS ممکن است باعث کند شدن بارگذاری سایتها یا ایجاد خطا هنگام دسترسی به وبسایتهای معتبر شود. این مشکل معمولا نشانه دستکاری تنظیمات DNS است.

- بررسی تنظیمات DNS: لازم است تنظیمات DNS روی دستگاهها و روتر بررسی شود. وجود آدرسهای ناشناس برای سرور DNS میتواند نشانه دستکاری باشد.

- هشدارهای امنیتی مرورگر: هشدارهای مرورگر درباره عدم تطابق گواهی امنیتی یا ناامن بودن وبسایتها باید جدی گرفته شود. این هشدارها میتوانند نشاندهنده هدایت به سایتهای مخرب باشند.

- استفاده از ابزارهای مانیتورینگ DNS: ابزارهای مانیتورینگ DNS با تحلیل ترافیک شبکه میتوانند فعالیتهای غیرمجاز مربوط به DNS را شناسایی کنند.

- بررسی لاگهای DNS: مدیران IT باید لاگهای رزولور DNS را بهطور منظم بررسی کنند تا موارد غیرعادی مانند کوئریهای غیرمنتظره یا آدرسهای IP مشکوک شناسایی شوند.

- هشدارهای فعالیت DNS: تنظیم هشدار برای فعالیتهای غیرمعمول یا تغییرات غیرمجاز در رکوردهای DNS، ضروری است.

- استفاده از ابزارهای اسکن شبکه: اجرای اسکنهای دورهای میتواند وجود بدافزارها یا دستگاههای غیرمجاز روی شبکه را که ممکن است باعث تغییر تنظیمات DNS شده باشند، شناسایی کند. همچنین انجام بررسیهای دورهای شبکه میتواند الگوهای ترافیک غیرعادی یا سیستمهای پنهان که نشانه دستکاری یا فعالیت DNS آلوده هستند را آشکار نماید.

هشیار بودن و استفاده از این روشها میتواند به شناسایی و خنثی شدن حملات هک DNS ، کمک کند.

پیامدهای هک DNS

هک DNS میتواند اثرات بسیار مخربی برای افراد و سازمانها داشته باشد. برخی از مهمترین پیامدها شامل موارد زیر هستند:

- سرقت هویت و کلاهبرداری: حمله میتواند کاربران را به وبسایتهای مخربی هدایت کند که ظاهرشان مشابه سایتهای معتبر است. سپس مهاجمان میتوانند دادههای حساس مانند اطلاعات ورود، دادههای مالی یا اطلاعات شخصی را سرقت کنند که باعث جعل هویت یا کلاهبرداری مالی میشود. البته با اتخاذ اقدامات امنیتی مناسب و استفاده از سرویسهای محافظت از هویت، میتوان از دادهها محافظت کرد.

- نشت اطلاعات :ممکن است مهاجمان با هدایت کاربران به سایتهای جعلی، روی دستگاه قربانی بدافزار نصب کنند. این بدافزار میتواند اطلاعات حساس ذخیرهشده روی دستگاه را به خطر انداخته و باعث نشت اطلاعات شود؛ مسئلهای که میتواند افراد و سازمانها را تحت تأثیر قرار دهد.

- اختلال در سرویسها: هک DNS میتواند با هدایت ترافیک واقعی به سرورهای مخرب یا ایجاد حملات DoS، عملکرد عادی وبسایتها و سرویسهای آنلاین را مختل کند. این وضعیت موجب ایجاد قطعی سرویس، کاهش بهرهوری و آسیب به اعتبار کسبوکارها میشود.

- آسیب به اعتبار و اعتماد کاربران: اگر کاربران پس از هک DNS در دسترسی به یک وبسایت دچار مشکل شوند، ممکن است اعتماد خود نسبت به توانایی آن سازمان در تأمین امنیت آنلاین را از دست بدهند.

- خسارات مالی: از تحقیقات اولیه تا اجرای راهکارهای امنیتی، مقابله با آثار هکDNS هزینهبر می باشد. علاوه بر این، ممکن است سازمانها به دلیل کاهش اعتماد مشتریان، از دست دادن فرصتهای تجاری یا حتی مسئولیتهای قانونی مرتبط با نشت داده، متحمل ضرر مالی شوند.

نمونههای واقعی از حملات هک DNS

هک DNS فقط یک تهدید در سطح تئوری نیست بلکه در دنیای واقعی خسارتهای بزرگی ایجاد کرده است. یکی از نمونههای شناختهشده، هک روترها در برزیل طی سال ۲۰۱۴ بود. مهاجمان با سوءاستفاده از رمزهای ضعیف روتر هزاران خانه، وارد روترها شدند و تنظیمات DNS را تغییر دادند. کاربران به نسخههای جعلی سایتهای بانکی هدایت شدند و سرقت گسترده اطلاعات ورود رخ داد. از آنجایی که این حمله روترها را هدف قرار داده بود، تمام افراد داخل شبکه بدون اطلاع تحت تأثیر قرار گرفتند.

نمونه مهم دیگر، حمله هکDNS به MyEtherWallet (MEW) در سال ۲۰۱۸ بود. مهاجمان مسیر BGP یک سرویسدهنده DNS را دستکاری کرده و ترافیک کاربران را به نسخه جعلی سایت MyEtherWallet هدایت کردند؛ سایتی که حتی گواهی SSL جعلی داشت. فقط طی چند ساعت، کیفپولهای رمزارز با ارزش صدها هزار دلار سرقت شد.

این نمونهها نشان میدهند که هکDNS میتواند هم کاربران عادی و هم زیرساختهای گسترده DNS را هدف قرار دهد. وقتی اعتماد به DNS از بین برود، پیامدها در کل شبکه گسترش مییابند و به همین دلیل، امنیت پیشگیرانه در DNS ضروری است.

نتیجهگیری

در مجموع، هکDNS یک حمله سایبری جدی است که میتواند پیامدهایی همچون سرقت اطلاعات حساس و هدایت کاربران به وبسایتهای مخرب را در پی داشته باشد. با این حال، آگاهی از خطرات و اتخاذ اقدامات پیشگیرانه میتواند امنیت آنلاین را تا حد زیادی افزایش داده و از این حمله مخرب جلوگیری کند.