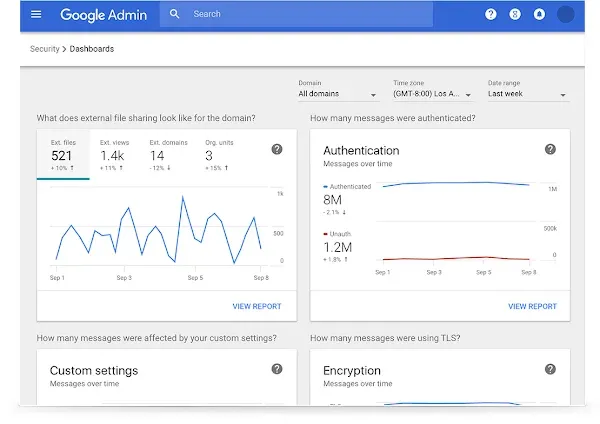

اطلاع از نحوه تأمین امنیت شبکه سازمانی ضروری است زیرا آنها تمایل دارند از هزینهها، اختلالات در کسبوکار و آسیب به اعتبار برند که ممکن است منشا آن حملات سایبری یا نقض دادهها باشند، جلوگیری کنند. امنیت شبکه، توسط تدابیری نظیر رمزنگاری، دیوارهای آتش (firewalls) و ضد بدافزارها (anti-malware)، از زیرساخت، دادهها و سایر داراییهای دیجیتال شرکت محافظت میکند تا فعالیتهای مخرب را خنثی کرده و یکپارچگی و محرمانگی اطلاعات را تضمین نماید.

بهترین روش برای افزایش امنیت شبکه سازمانی، به کارگیری مجموعهای از راهبردها و ابزارهای امنیت سایبری است؛ از جمله ۹ مرحلهای که در ادامه توضیح داده شده تا سازمان خود را در مقابل آلودگی با بدافزار، دستکاری سیستم و رخدادهای امنیتی که میتوانند اطلاعات حساس را به خطر بیندازند و فعالیتهای تجاری را مختل کنند، محافظت نمایید.

تصویر(۱)

اعمال رمزنگاری بر دادهها

رمزنگاری داده یکی از روش های افزایش امنیت شبکه می باشد. رمزنگاری سرتاسری (End-to-End Encryption یا E2EE) اطمینان میدهد که دادههای مبادله شده در شبکه شما ایمن بوده و تنها برای کارکنان مجاز قابل دسترسی باشد. تدابیر امنیتی رمزنگاری، دادههایی را که از کارمندی به کارمند دیگر یا بین شرکت ها منتقل میشوند، رمزگذاری میکنند تا در صورت رهگیری، برای اشخاص بدون مجوز قابل خواندن نباشد. زمانی که داده رمزگذاریشده به دریافتکننده صحیح میرسد، با استفاده از یک گذرواژه رمزگشایی شده و دسترسی به اطلاعات فراهم میشود.

برای رمزنگاری موفق دادههای خود، باید ابتدا نقاط ضعف امنیت شبکه سازمانی را شناسایی کرده و سپس نوع و ابزار مناسب رمزنگاری را انتخاب نمایید. شناسایی نقاط ضعف امنیتی، امکان تقویت پیشگیرانه ابزارهای دفاعی را فراهم میآورد و انتخاب نوع و ابزار مناسب رمزنگاری، حفاظت قابل اعتماد از دادهها را تضمین میکند و مانع از دسترسی غیرمجاز و نقض احتمالی امنیت میشود. مراحل زیر نحوه اعمال رمزنگاری را توضیح میدهند:

۱. شناسایی نقاط ضعف امنیت شبکه سازمانی

تهدیدات سایبری به شبکههای سازمانی حمله میکنند و یکی از راههای شناسایی آسیبپذیریها، انجام ارزیابی امنیتی است. تعیین بهترین نوع ارزیابی برای سازمان، به درک نیازهای امنیتی جهت راهاندازی نرمافزار رمزنگاری کمک میکند.

-

ارزیابی آسیبپذیری (Vulnerability Assessment): آسیبپذیریهای موجود در زیرساخت فناوری اطلاعات شرکت را با استفاده از اسکن آسیبپذیریها شناسایی میکند.

-

ممیزی فناوری اطلاعات (IT Audit): بررسی میکند که پیکربندی شبکه سازمانی با استانداردهای صنعتی مطابقت دارد یا خیر.

-

ارزیابی ریسک فناوری اطلاعات (IT Risk Assessment): سطوح ریسک امنیتی شرکت را تعیین، تحلیل و ارزیابی میکند.

-

آزمایش نفوذ (Penetration Testing): آسیبپذیریهای شبکه سازمانی را از طریق شبیهسازی حملات سایبری شناسایی میکند.

۲. انتخاب نوع و ابزار مناسب رمزنگاری

چندین نوع رمزنگاری و ابزار مختلف برای تقویت امنیت شبکه وجود دارد، استاندارد رمزنگاری پیشرفته (AES) و الگوریتم ریوت-شامیر-آدلمن (RSA) از موارد رایج برای امنیت داده هستند:

|

AES |

RSA |

|

نوع استاندارد رمزنگاری است. |

برای رمزنگاری به کلیدهای عمومی وابسته است. |

|

داده را در قالب یک بلوک منفرد رمزنگاری میکند که اندازههای مختلفی دارد: AES-128، AES-192، یا AES-256 |

نیاز به دانش فنی قبل از استفاده دارد. |

|

امکان تنظیم سطح امنیت متناسب با نیاز سازمان |

بدون حق ثبت اختراع، رایگان و بدون نیاز به مجوز |

جدول(۱)

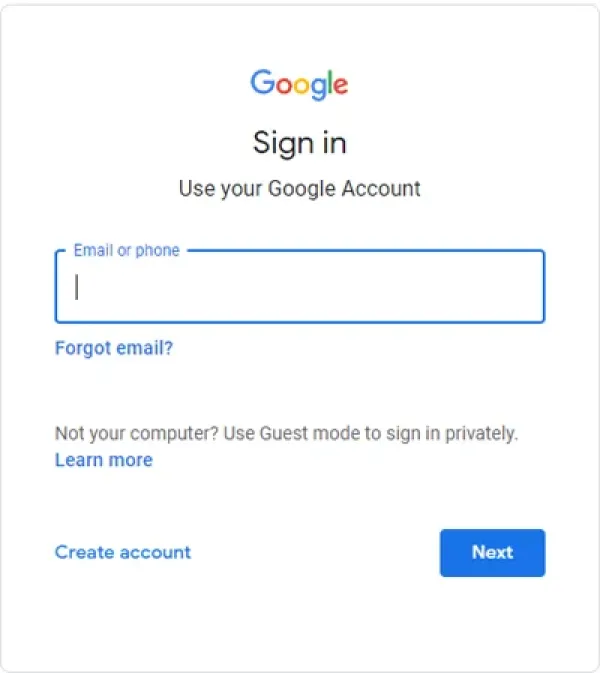

تصویر(۲)

AES با امنیت قوی، سرعت بالا و انعطافپذیری، به طور گستردهای پذیرفته شده است. این روش از رمزنگاری متقارن استفاده میکند که فرآیند رمزنگاری را توسط یک کلید واحد برای رمزگذاری و رمزگشایی ساده میسازد. با اندازه کلیدهایی که از ۱۲۸ تا ۲۵۶ بیت متغیر هستند، سازمان شما میتواند سطح امنیت را متناسب با نیاز خود تنظیم کند؛ موضوعی که AES را به گزینهای محبوب برای حفاظت از دادههای حساس در بخشهای مختلف تبدیل کرده است.

ابزارهای رمزنگاری

ابزارهای متعددی برای رمزنگاری جهت افزایش امنیت شبکه سازمانی وجود دارد. در ادامه برخی از رایجترین آنها معرفی میشوند:

-

VeraCrypt: کل سیستمعامل را به همراه حجمها و پارتیشنهای مشخص رمزنگاری میکند؛ برای کاربران عادی و سازمانی رایگان است.

-

Trend Micro Endpoint Encryption: این ابزار امنیت شبکه سازمانی، فایلها و پوشهها را رمزنگاری میکند و دارای مدیریت کلید و دایرکتوری فعال برای نظارت بر دادهها است.

-

AxCrypt Premium: این ابزار، فایلها را رمزنگاری و رمزگشایی میکند و امکان اشتراکگذاری اطلاعات در داخل اپلیکیشن، دسترسی امن به فایلها توسط دستگاههای همراه و رمزنگاری آنها از طریق فضای ابری را فراهم میسازد.

پس از انتخاب نوع رمزنگاری و ابزار مناسب برای کسبوکار خود، میتوانید فرآیند پیادهسازی یک برنامه رمزنگاری جهت افزایش امنیت شبکه سازمانی تان را آغاز کنید.

راهاندازی دیوار آتش (Firewall)

فایروال ها با فیلتر کردن ترافیک ورودی و خروجی شبکه بر اساس سیاستها و قوانین امنیتی سازمان شما، از شبکه محافظت میکنند. با تنظیم سیاستهای تعریفشده، دیوارهای آتش به عنوان یکی از موثرترین ابزارهای امنیت شبکه سازمانی شناخته میشوند که آسیبپذیریها را شناسایی کرده و اقدامات پیشگیرانه را اعمال مینمایند.

تصویر(۳)

شما میتوانید یک دیوار آتش را روی دستگاههای سازمانی نصب کرده تا آنها را در برابر بدافزار محافظت کنید و همچنین یک دیوار آتش برای اپلیکیشن های تحت وب (WAF) را روی اتصال اینترنت خود راهاندازی نمایید تا سطح حفاظت را افزایش دهید. در ادامه، نحوه انجام این کار طی ۶ مرحله ساده توضیح داده شده است:

۱. انتخاب نوع دیوار آتش

پیش از راهاندازی دیوار آتش برای کسبوکار خود، لازم است نوع دیوار آتشی را انتخاب کنید که تمام نیازهای امنیت شبکه سازمانی شما را برآورده سازد. انواع مختلفی از دیوارهای آتش وجود دارد، در ادامه برخی از رایجترین آنها معرفی میشوند:

-

دیوار آتش نسل جدید (Next Generation Firewalls – NGFW): با ارائه آگاهی نسبت به برنامهها و لایههای مختلف، هر بسته داده را بررسی میکند.

-

دیوار آتش ابری یا به عنوان سرویس (Firewall as a Service – FWaaS): مجموعهای از فناوریهای ابری را برای حفاظت آنلاین و کنترل دسترسی ارائه میدهد.

-

دیوار آتش با وضعیت (Stateful Inspection Firewall): مشخص میکند که کدام بستهها اجازه عبور از دیوار آتش را دارند.

-

دیوار آتش اپلیکیشن های تحت وب (Web Application Firewall – WAF): ترافیک HTTP بین کلاینتها و سرورهای برنامه را فیلتر و کنترل میکند.

۲. ایمنسازی دیوار آتش

پس از انتخاب نوع دیوار آتش، گام بعدی ایمنسازی آن است. یک مدیر شبکه یا متخصص امنیت فناوری اطلاعات را درون سازمان تعیین کنید تا دسترسی به دیوار آتش را مدیریت نماید. این فرد ضمن پیکربندی دیوار آتش، باید آن را بروزرسانی کند، حسابهای پیشفرض کاربران را حذف یا تغییر نام دهد و گذرواژههای پیشفرض را با گذرواژههای منحصر به فرد جایگزین نماید.

مدیر شبکه باید اطمینان حاصل کند همه کارکنانی که نیاز به دسترسی دارند، حسابهای جداگانه داشته باشند و از حسابهای اشتراکی استفاده نشود. در نهایت، ابزارهای کنترل دسترسی باید پیادهسازی شوند تا ترافیک شبکه (ورودی و خروجی) فقط به ارتباطات مجاز محدود گردد.

۳. شناسایی Zone های دیوار آتش و آدرسهای IP

مشابه مرحله اول در رمزنگاری، باید همه دادهها و منابع را بر اساس سطح حساسیت و عملکردشان گروهبندی کنید. سپس آنها را در قالب Zone ها طبقهبندی کرده و آدرسهای IP مناسب را اختصاص دهید. توجه داشته باشید که خدمات وب مانند ایمیل، باید در Zone های اختصاصی خود قرار گیرند تا ترافیک ورودی از اینترنت به صورت جداگانه مدیریت شود.

۴. تعریف فهرست کنترل دسترسی (Access Control List – ACL)

تعریف یک فهرست کنترل دسترسی همراستا با شناسایی Zone های شبکه و آدرسهای IP است. ACL مجموعهای از قوانین می باشد که تعیین میکند کدام ترافیک شبکه اجازه عبور از دیوار آتش را دارد و کدام ترافیک مسدود میشود. ایجاد یک ACL به شما امکان میدهد که ترافیک وب را کنترل کرده، شبکه سازمان خود را ایمن سازید و تدابیر امنیتی سازمان را بهبود دهید.

تصویر(۴)

یک ACL باید شامل عناصر زیر باشد:

-

شماره ترتیب (Sequence Number): ترتیب اجرای قوانین را مشخص میکند.

-

نام (Name): یک برچسب توصیفی برای هر قانون ارائه میدهد.

-

توضیحات (Comments): فضای لازم برای افزودن یادداشتها یا توضیحات بیشتر درباره قانون را فراهم میسازد.

-

قوانین/دستورات (Statement/Rules): شرایط و اقدامات مربوط به هر قانون را تعریف میکند.

-

پروتکلها (Protocols): پروتکلهای شبکهای که قانون شامل آنها میشود را تعیین میکند.

-

آی پی های مقصد (IP Destinations): آدرسهای IP مقصد که قانون بر آنها تاثیر میگذارد را مشخص میکند.

-

گزارش دستگاههای ثبت شده (Log of Recorded Devices): تعیین میکند که ترافیک قانونی، باید توسط دیوار آتش برای ممیزی یا عیبیابی ثبت شود یا خیر.

۵. آزمایش پیکربندی دیوار آتش

آزمایش دیوار آتش مرحلهای ضروری است تا بررسی شود که آیا ترافیک موردنظر به درستی مسدود میگردد یا خیر. توصیه میشود یک ارزیابی برای امنیت شبکه سازمانی مانند اسکن آسیبپذیریها یا آزمونهای نفوذ مورد استفاده قرار گیرد. اگر دیوار آتش شما در این آزمونها موفق نباشد، بسیار مهم است که به نتایج و جزئیات آزمونها دسترسی داشته باشید تا فرآیند پیکربندی را مجدداً انجام داده و اصلاحات لازم را اعمال نمایید.

۶. تنظیم مدیریت دیوار آتش

راهاندازی دیوار آتش نیازمند مراقبتهای بعدی است که هر ۶ ماه باید انجام شود که شامل بازبینی تنظیمات و پیکربندیهای آتی است تا اطمینان حاصل گردد که دیوار آتش و دادهها در برابر هرگونه جرم سایبری به خوبی محافظت میشوند.

تصویر(۵)

پایش مداوم شبکه (Network Monitoring)

پایش مداوم شبکه تفاوت بین بیاطلاعی کامل از حملات سایبری و شناسایی پیشگیرانه آنها است. این فرآیند به تیمهای امنیتی امکان میدهد تا بلافاصله ناهنجاریها و آسیبپذیریهای امنیت شبکه سازمانی را شناسایی کنند. پایش شبکه شامل بررسی سه جنبه کلیدی است:

-

پیکربندی (Configuration): بررسی تنظیمات، سیاستها و کنترلهای شبکه به منظور اطمینان از اعمال صحیح.

-

عملکرد (Performance): عیبیابی و گزارشگیری از اجزای مختلف شبکه برای بهبود کارایی.

-

دسترسپذیری (Availability): بررسی پایداری و پاسخدهی شبکه در برابر نیازهای اتصالی و عملکردی.

نصب آنتیویروس و ضد بدافزار (Anti-Malware & Antivirus)

امنیت شبکه سازمانی شدیدا به حفاظت در برابر بدافزارها وابسته است که عمدتاً از طریق نرمافزارهای آنتیویروس انجام میشود. این نرمافزارها همچون دیوار دفاعی، برنامهها و دادههای جدید وارد شده به شبکه را اسکن کرده و عناصر مخرب را شناسایی میکنند.

بروزرسانی منظم این نرمافزارها برای مقابله با ویروسهای نوظهور ضروری است. علاوه بر شناسایی و مسدودسازی بدافزارها، آنتیویروسها از شما در برابر تهدیدات مدرن مانند ایمیلهای فیشینگ، وبسایتهای مخرب و سایر حملات پیشرفته نیز محافظت میکنند.

تصویر(۶)

مراحل راهاندازی آنتیویروس برای حفظ امنیت شبکه سازمانی:

-

انتخاب نرمافزار: یکی از نرمافزارهای معتبر مانند McAfee MVISION، Kaspersky یا CrowdStrike Falcon را نصب نمایید.

-

راهاندازی مجدد سیستم: بهتر است پس از نصب، سیستم را ریاستارت کنید تا نرمافزار بهتر با سیستم یکپارچه شود.

-

اجرای اسکن: بسته به نیاز میتوانید یکی از انواع اسکن زیر را اجرا کنید:

-

اسکن سریع (Quick Scan): اسکن نقاط آسیبپذیر رایج، حدود ۱۰ تا ۲۰ دقیقه.

-

اسکن کامل (Full Scan): بررسی کل سیستم یا شبکه، ممکن است چند ساعت طول بکشد.

-

اسکن زمانبندیشده (Scheduled Scan): اسکن خودکار در بازههای مشخص.

-

بروزرسانی مداوم نرمافزارها

جهت حفظ امنیت سایبری، تمام نرمافزارهای نصبشده مانند آنتیویروس، فریمور، اطلاعات حساب کاربری و اپلیکیشنهای محافظت از سیستم، باید به محض ارائه نسخه جدید، بروزرسانی شوند. نرمافزارهای منقضی، راه نفوذ را برای هکرها باز میگذارند. جالب است بدانید یادداشتهای مربوط به بروزرسانیها (Release Notes) گاهی آسیبپذیریهای برطرفشده را فاش میکنند که میتوانند اطلاعات مفیدی برای مجرمان سایبری باشند.

دلایل بروزرسانی به صورت زیر است:

-

ارتقای امنیت و کارایی سیستم

-

افزودن قابلیتها و امکانات جدید

-

افزایش طول عمر نرمافزار و سختافزار

-

رفع اشکالات جزئی و افزایش پایداری

ساخت رمز عبور قوی

رمز عبور قوی کلید حفظ امنیت شبکه سازمانی است. استفاده از اطلاعات شخصی در رمز عبور میتواند دروازه ورود هکرها به شبکه باشد. بنابراین باید سیاستی سختگیرانه برای رمزهای عبور در سازمان اعمال شود.

راهکارهای ایجاد نام کاربری و رمز عبور امن:

-

از نام خود استفاده نکنید: به کار بردن نام حقیقی، رمز را قابل حدس میکند.

-

عدم استفاده از ایمیل: آدرس ایمیل را در بخش لاگین وارد نکنید.

-

اطلاعات شناسایی شخصی را حذف نمایید: مانند شماره ملی، تلفن، آدرس، تاریخ تولد و… .

-

رمز عبور قوی بسازید: رمز عبور باید شامل حداقل ۸ کاراکتر، حروف کوچک و بزرگ، اعداد و نمادها باشد و به صورت تصادفی انتخاب شود.

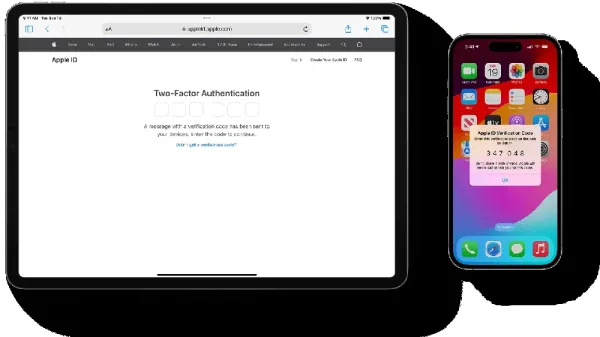

راهاندازی احراز هویت دو مرحلهای (Two-Factor Authentication – 2FA)

احراز هویت دو مرحلهای یکی از مؤثرترین روشهای افزایش امنیت شبکه سازمانی و حسابهای کاربری است. این روش صرفا به جای تکیه بر رمز عبور، از دو روش احراز هویت، مانند وارد کردن رمز و سپس دریافت کد تایید از طریق پیامک، ایمیل یا اپلیکیشن، استفاده میکند. در برخی موارد نیز از سنسورهای بیومتریک مانند اثر انگشت استفاده میشود.

این لایه دوم امنیتی، از دادههای شرکت و مشتریان در برابر دسترسی غیرمجاز محافظت میکند.

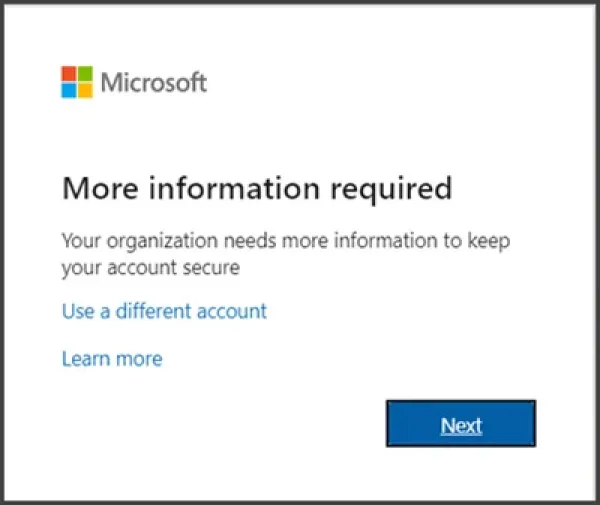

فعال سازی ۲FA برای Microsoft 365

تصویر(۷)

-

وارد حساب کاربری شرکت در Microsoft 365 شوید. اگر احراز هویت دو مرحلهای فعال نباشد، با پیام “More information required” مواجه خواهید شد. روی Next کلیک کنید.

-

اپلیکیشن Microsoft Authenticator را از فروشگاههای رسمی (App Store یا Google Play) دانلود و نصب کنید.

-

مراحل داخل برنامه را دنبال نمایید تا حساب کاربری را به اپلیکیشن متصل کنید.

-

اگر تمایلی به استفاده از اپلیکیشن Authenticator ندارید، روی گزینه “I want to set up a different method” کلیک کنید.

-

Microsoft شماره تلفن همراه شما را درخواست کرده و یک کد ۶ رقمی از طریق SMS برایتان ارسال میکند.

-

پس از تایید کد، حساب شما فعال میشود.

-

-

پس از ورود، ممکن است سیستم برای امنیت بیشتر، اطلاعات اضافی احراز هویت نیز بخواهد. این مرحله را نیز تکمیل کنید.

فعال سازی ۲FA برای Google Workspace

تصویر(۸)

-

به Google Admin Console وارد شوید.

-

از داشبورد، گزینه Security را انتخاب کنید و به پایین اسکرول نمایید تا به بخش Two-Step Verification برسید.

-

روی Two-Step Verification کلیک کنید و تنظیمات مربوط به فعالسازی احراز هویت دو مرحلهای را انجام دهید.

-

ویژگیهای زیر را به دلخواه تنظیم نمایید:

-

Enforcement: اجباریکردن فعالسازی ۲FA برای همه کارکنان

-

New User Enrollment Period: تعیین مدت زمانی که کاربران جدید قبل از اجباریشدن ۲FA فرصت دارند.

-

Frequency: اجازه دادن به کاربران برای انتخاب دستگاههای مورد اعتماد

-

Methods: تعیین روشهای مجاز (پیامک، تماس صوتی، ایمیل و غیره)

-

-

پس از انجام تنظیمات، روی Save بزنید تا تغییرات ذخیره شوند.

راهاندازی احراز هویت دو مرحلهای (۲FA) برای Google Android

تصویر(۹)

-

به حساب Google خود وارد شوید.

-

از طریق پنل ناوبری، گزینه Security را انتخاب کنید.

-

در بخش “Signing in to Google” صفحه امنیتی، گزینه Two-Step Verification را انتخاب کنید.

-

روی Get Started کلیک کرده و دستورالعملهای نمایش داده شده را دنبال نمایید.

فعال سازی ۲FA برای Apple ID

در iPhone، iPad یا iPod Touch:

تصویر(۱۰)

-

وارد Settings دستگاه شوید.

-

روی نام خود در تنظیمات کلیک کنید.

-

گزینه Password & Security را انتخاب نمایید.

-

روی Turn On Two-Factor Authentication کلیک کنید.

-

روی Continue بزنید و دستورالعملهای نمایش داده شده را دنبال نمایید.

فعال سازی ۲FA در Mac OS:

-

به Apple Menu بروید و System Settings یا System Preferences را انتخاب کنید.

-

روی نام خود یا Apple ID کلیک نمایید.

-

گزینه Password & Security را انتخاب کنید.

-

در کنار Two-Factor Authentication، روی Turn On کلیک نمایید.

-

دستورالعملهای نمایش داده شده را دنبال کنید.

آموزش کارکنان در زمینه امنیت سایبری

برگزاری دورههای آموزشی منظم در زمینه امنیت سایبری برای تمامی کارکنان، به شرکت شما کمک میکند تا از نفوذهای اطلاعاتی و سایر آسیبپذیریهای مرتبط جلوگیری نماید. اگر یکی از کارکنان شما در زمینه امنیت سایبری آموزش ندیده باشد و ایمیل فیشینگ دریافت کند، ممکن است به طور تصادفی اطلاعات شرکت شما را در معرض خطر قرار دهد. کارکنانی که درک درستی از خطرات ارائه دسترسی شبکه به دیگران ندارند، میتوانند امنیت شبکه سازمانی و شرکت شما را به خطر بیندازند. این تهدیدات هم برای کارکنان داخل دفتر و هم کارکنان دورکار وجود دارند.

برای اطمینان از آگاهی کافی کارکنان شما درباره امنیت سایبری، میتوانید این موضوع را در فرآیند پذیرش و آشنایی (onboarding) گنجانده و به آنها در مورد تهدیدات مختلف آموزش دهید. همچنین با آموزش شناسایی حملات فیشینگ و سرمایهگذاری در راهنمایی مداوم کارکنان، سطح امنیت شبکه سازمانی افزایش خواهد یافت.

امنیت سایبری را به بخشی از فرآیند آموزش اولیه تبدیل کنید

آموزش امنیت سایبری را به محض اینکه کارکنان وارد سازمان میشوند، آغاز کنید تا ایمنی دادههای سازمان از همان ابتدا برقرار شود. هنگام تدوین برنامه آموزشی، موارد زیر را در نظر بگیرید:

-

سرمایهگذاری در آموزش: آموزش امنیت سایبری با کیفیت بالا باید موضوعاتی مانند استفاده از پسوردها و نامهای کاربری ایمن، ایمیلهای فیشینگ و تهدیدات سایبری مانند باجافزارها و مهندسی اجتماعی را پوشش دهد.

-

آموزش کارکنان: اهمیت رعایت شیوههای امنیتی و عواقب نقض آنها را برای کارکنان توضیح دهید. اطلاعاتی در مورد علائم معمول تهدیدات، مانند ظاهر شدن برنامههای ناشناخته، تخلیه غیرقابل توجیه باتری، کاهش سرعت دستگاه به طور غیرمنتظره و پاپآپهای غیرعادی که تغییراتی در دستگاه ایجاد میکنند، ارائه کنید.

-

تشویق به ارتباطات: برقراری ارتباط درباره امنیت سایبری در داخل سازمان شما میتواند کارکنان را با پروتکلهای امنیتی شرکت آشنا کرده و آنها را راحتتر کند تا تهدیدات مشکوک را شناسایی و گزارش دهند.

تهدیدات امنیت سایبری به طور مداوم در حال تغییر هستند و ترندهای امنیتی به سرعت دچار تحول میگردند. همانطور که امنیت شبکه به طور منظم بروزرسانی میشود، کارکنان نیز باید بیشتر از یک بار در سال آموزش ببینند و تیمهای شما به طور منظم بروز شوند.

تصویر(۱۰)

آموزش کارکنان برای شناسایی حملات فیشینگ

حملات فیشینگ ممکن است مشابه ایمیلهای معمولی به نظر برسند. در برخی موارد، مجرمان سایبری یک آدرس ایمیل شبیه به ایمیل همکار شما میسازند. آنها همچنین دامنههای جعلی ایجاد میکنند تا اطلاعات ورود به سیستم کارکنان را جمع آوری نمایند.

به کارکنان خود آموزش دهید که برای شناسایی حملات فیشینگ، این سوالات را مطرح کنند:

-

آیا آدرس ایمیل اشتباه نوشته شده یا از یک کسبوکار ناشناس است؟

-

آیا طراحی ایمیل مشابه ایمیلهای دیگر می باشد؟

-

آیا لینکی وجود دارد که از شما بخواهد اطلاعات ورود خود را وارد کنید؟

-

اگر ایمیل پیوستی داشته باشد، آیا پسوند فایل غیرعادی است؟

شما یا کارکنانتان میتوانید با شماره تلفن فرستنده نیز تماس بگیرید و قبل از کلیک کردن روی لینکها یا پیوستها، اطلاعات بیشتری بخواهید. قرار دادن ماوس روی لینکها و پیوستها میتواند اطلاعاتی در مورد سایتی که به آن هدایت میشوید، ارائه دهد. کارکنان باید احساس راحتی کنند که سوالاتی در مورد کلاهبرداریهای فیشینگ احتمالی بپرسند. در غیر این صورت، ممکن است به اشتباه ایمیلهای مخرب را باز کرده یا اطلاعات ورود خود را با یک مجرم سایبری به اشتراک بگذارند.

چرا امنیت شبکه اهمیت دارد؟

امنیت شبکه یک بخش مهم از هر کسبوکار بزرگ یا کوچک است. جرایم سایبری میتوانند موجب از دست دادن دادههای سازمان گردند که باعث می شود مشتریان به رقبا روی بیاورند. شبکه، زیرساخت، ترافیک و دادههای سازمان شما ممکن است در صورت عدم وجود امنیت شبکه قابل اعتماد، تحت تاثیر قرار گیرد.

مزایای امنیت شبکه سازمانی

امنیت شبکه مزایای زیادی برای کسبوکار شما به همراه دارد. اجرای تدابیر جامع امنیت شبکه یک گام پیشگیرانه است که کسبوکار شما را برای مقابله با تهدیدات دیجیتال آماده میکند.

کنترل دسترسی به شبکه

یک شبکه امن تضمین میکند که فقط افراد مجاز به آن دسترسی دارند. این شبکه فعالیتهای مشکوک را مسدود کرده و از نفوذ تهدیدات خارجی به شبکه و نشت دادهها جلوگیری میکند.

کاهش خطر حملات سایبری و از دست دادن دادهها

شبکههای محافظت شده در برابر دسترسی غیرمجاز، بدافزار و تهدیدات سایبری دیگر حفظ می شوند. برخی تدابیر امنیت شبکه، مانند تقسیمبندی، تأثیر حملات سایبری را با ایزوله کردن سیستمهای آسیبدیده کاهش میدهند و از گسترش بدافزار جلوگیری میکنند. رمزنگاری نیز از محرمانگی دادههای حساس حتی در صورت رهگیری آنها اطمینان حاصل میکند.

حفظ اطلاعات محرمانه

اطلاعات حساس مانند مشخصات مشتری، سوابق مالی و داراییهای معنوی از دسترسی و افشای غیرمجاز با یک شبکه امن محافظت میشوند.

تصویر(۱۱)

جلوگیری از آسیبهای قانونی

شبکههای امن خطر جریمههای قانونی به دلیل نقض دادهها و عدم رعایت قوانین حفاظت از دادهها را کاهش میدهند. علاوه بر این، شهرت شرکت را با کاهش تبلیغات منفی و از دست دادن اعتماد مشتریان محافظت میکنند. این امر همچنین تعهد شرکت به حفظ حریم خصوصی مشتریان و امنیت دادههای آنها را نشان میدهد.

ایجاد اعتماد بین شرکت و مشتریان

حفظ امنیت شبکه سازمانی باعث تقویت اعتماد و وفاداری مشتریان میشود. این نشان میدهد که شما محیطی امن و قابل اعتماد برای اطلاعات شخصی مشتریان خود فراهم کردهاید. این امر به ایجاد تصویر مثبت از برند و رضایت مشتریان کمک میکند.

جمع بندی: چگونه باید یک شبکه را برای کاهش خطرات ایمن کرد؟

افزایش امنیت شبکه سازمانی نیازمند اقدامات گستردهای از جمله رمزنگاری و دیگر تدابیر است تا شرکت شما را در برابر نقض دادهها یا حملات محافظت کند. حملات سایبری به طور فزایندهای رایج شدهاند، بنابراین ایمنسازی شبکه اهمیت بیشتری پیدا کرده است. با پیروی از مراحل این راهنما و افزودن آنها به برنامه امنیت شبکه خود، میتوانید وضعیت امنیتی سازمانتان را بهبود بخشید. هرچه محافظت بهتری از شرکت شما صورت گیرد، دادهها و زیرساختهای کسبوکارتان ایمنتر خواهند بود. امنیت شبکه و داده، متقابلا به هم مرتبط هستند و با هم کار میکنند تا از نشت دادهها و اطلاعات حساس جلوگیری نمایند.